Proteja los dispositivos móviles contra los ataques a nivel de dispositivo, de red, de aplicación y de suplantación de identidad.

Activación universal

Mejore la estrategia de seguridad de su organización llegando al 100 % de activación de usuarios.

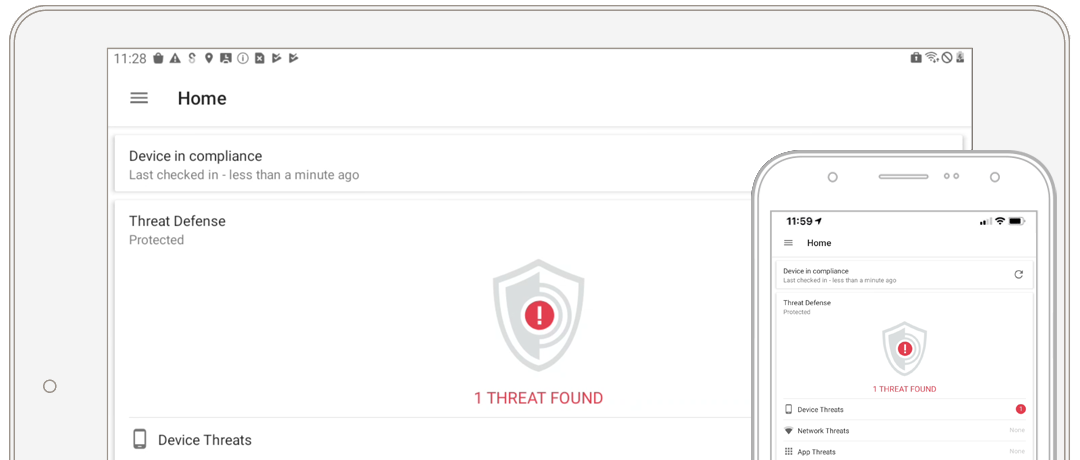

Protección en tiempo real contra amenazas de tipo zero-day para dispositivos corporativos y propiedad de los empleados.

Proteja los dispositivos móviles contra los ataques a nivel de dispositivo, de red, de aplicación y de suplantación de identidad.

Proteja los dispositivos móviles contra los ataques a nivel de dispositivo, de red, de aplicación y de suplantación de identidad.

Identifique y bloquee en tiempo real el phishing y los enlaces web maliciosos con un análisis seguro de inteligencia sobre amenazas.

Ivanti Neurons for MTD se ha desarrollado para los clientes móviles de Ivanti Neurons for MDM e Ivanti Endpoint Manager, de modo que los administradores puedan lograr la adopción del 100 % de los usuarios.

Los algoritmos de aprendizaje automático proporcionan visibilidad inmediata y continua de las amenazas maliciosas en todos los dispositivos Android, iOS y iPadOS protegidos.

Asegúrese de que sólo se implementan aplicaciones seguras en los dispositivos móviles de los empleados.

Vaya un paso por delante de las amenazas móviles con una serie de funciones administrativas.

Mejore su postura de seguridad móvil sin sacrificar la productividad de los usuarios.

Mejore la estrategia de seguridad de su organización llegando al 100 % de activación de usuarios.

Protéjase de forma proactiva contra los gastos innecesarios reduciendo la exposición, las multas y el daño a la reputación.

Los algoritmos de aprendizaje automático ofrecen información continua sobre amenazas y la inteligencia sobre amenazas seguras detecta y bloquea el phishing de día cero y las amenazas web maliciosas.

Aproveche las puntuaciones de la evaluación de amenazas y obtenga información para determinar acciones de cumplimiento apropiadas.

Las acciones de cumplimiento y notificaciones de amenazas en los dispositivos mitigan la pérdida de datos.

La administración se realiza a través de la plataforma de administración en la nube. No hay servidores locales ni conectores para implementar y gestionar.

Un enfoque multicapa de la seguridad ofrece la mejor protección contra las amenazas móviles de hoy.

¿Alguna pregunta? Póngase en contacto con nuestro equipo.

Implante una defensa contra las amenazas móviles para el lugar de trabajo en cualquier lugar.